El ransomware es un tipo de software malicioso que impide a los usuarios acceder a sus sistemas o a sus archivos personales y que exige el pago de un rescate a cambio de liberarlos y poder acceder de nuevo a ellos. Las primeras variantes se crearon a finales de la década de los 80. En 2020, se convirtió en una de las ciberamenazas más importantes para las empresas, y el sector sanitario no fue una excepción. Un análisis de PwC concluye que, en los tres primeros meses de 2021, se produjeron 25 ataques globales de ransomware contra el sector. Su atractivo para los ciberdelincuentes se basa, en parte, por lo necesario de los servicios sanitarios críticos: los criminales piensan que los directivos harán cualquier cosa para volver a ponerlos en funcionamiento, incluido el pago de rescates.

El coste medio que tiene para una compañía un ataque con ransomware se estima en más de 570.000 euros, teniendo en cuenta el periodo de inactividad de la operativa de las empresas, el de sus empleados, el gasto en dispositivos electrónicos, el coste de la red, la pérdida de oportunidades, el rescate pagado, etcétera. Pero la gravedad de estos ataques no son sólo por su coste económico, en el caso de la sanidad, los hospitales víctimas de estos ciberdelitos han dejado de atender a pacientes, han tenido que rechazar a quienes necesitaban atención médica e, incluso, han sufrido la muerte de algún paciente.

Los grupos de ciberdelincuentes están sofisticando sus herramientas, sus técnicas y sus procedimientos (TTP), al mismo tiempo que aumenta el número de individuos que operan en este campo. Además, entre los cibercriminales que operan con ransomware, se ha generalizado una tendencia: ya no se limitan a cifrar los sistemas de sus víctimas y exigir un rescate, sino que también roban información confidencial para obligar a las víctimas a pagar.

El coste medio tiene para una compañía un ataque con ransomware se estima en más de 570.000 euros

Un blanco idóneo

El sector sanitario es un blanco ideal para los ciberdelincuentes por la importancia de sus servicios y la potencial amenaza para la vida de las personas. Y es entendible que aumente la presión sobre las empresas sanitarias para que mantengan y, en caso de interrupción, restablezcan rápidamente la continuidad del negocio, por no mencionar la necesidad de mantener la confianza del público. Por ello, no sólo es más probable que los directivos de la sanidad acaben pagando este tipo de rescates, sino que el valor de la información a la que se accede es increíblemente alto: desde la propiedad intelectual sobre la tecnología y la investigación -en particular la relacionada con la investigación y el desarrollo de la vacuna contra la COVID-19-, hasta los datos personales o sensibles que pueden venderse a otras partes con el propósito de chantajearlas.

Además, el panorama informático de las compañías sanitarias tampoco ayuda. Las Tecnologías de la Información (TI) y de las Tecnologías de Operación (OT) que prevalecen en el sector se basan en tecnologías antiguas y heredadas: el llamado legacy. Más del 22% de las organizaciones sanitarias siguen utilizando sistemas heredados, y que han llegado al final de su vida útil sin el apoyo de proveedores y otro 26% no dispone de ningún tipo de soporte. El nivel de los controles de ciberseguridad suele ser bajo debido a la baja inversión a nivel empresarial, la capacidad del sector sanitario en materia de ciberseguridad es bajo, con índices por detrás de otros muchos sectores.

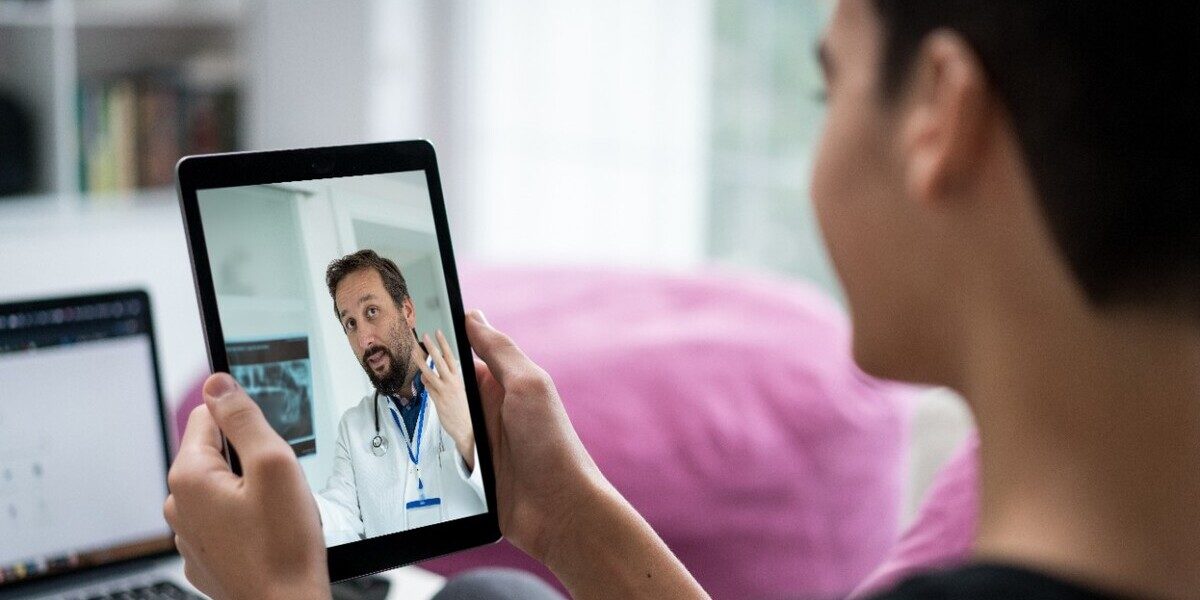

La naturaleza del sector sanitario implica que depende de una amplia red de proveedores, colaboradores y socios para su funcionamiento diario. A la hora de atacar un ecosistema de este tipo, los ciberdelincuentes suelen dirigirse a las organizaciones con protocolos de ciberseguridad más débiles, como puerta de entrada a su objetivo final. Esto es especialmente importante actualmente en el sector sanitario teniendo en cuenta la importante coordinación de las organizaciones en las cadenas de suministro a medida que han ido desplegando las campañas de vacunación. Además, el aumento rápido y no planificado del uso de tecnologías de atención virtual debido a la COVID-19 ha aumentado aún más la posibilidad de ataques potenciales.

¿Cómo prepararse?

La responsabilidad en materia de ciberseguridad no recae únicamente en los directivos y en el consejo de las compañías, es responsabilidad de todos los empleados. Por lo tanto, todos los integrantes del ecosistema tienen un papel que desempeñar para hacer frente a estas amenazas.

A continuación, una relación de actividades que pueden ayudar a las organizaciones del sector sanitario a prepararse para un ataque de ransomware, si bien buena parte de ellas es recomendable contemplarlas para protegerse de cualquier tipo de ataque:

- Cuenta con un plan de ransomware para toda la empresa listo y probado. Los planes de preparación y recuperación ante el secuestro de datos y los manuales de actuación deben tener en cuenta cuestiones técnicas, operativas, legales, normativas, relacionadas con los seguros, con la reputación y con los ingresos.

- Gana visibilidad entre los directivos y el consejo de administración. Sé transparente con los directivos, con el consejo de administración y con los otros socios relevantes dentro de la compañía a la hora de generar confianza sobre el estado actual de los sistemas y del legacy, sobre la estrategia de ciberseguridad y sobre el plan de respuesta a ataques cibernéticos. Implica al director de operaciones (COO), director de marketing (CMO), y al responsable de sistemas de información (CIO) en el desarrollo y en la ejecución de estas estrategias. Consigue que el director financiero te apoye a acometer los gastos y las inversiones necesarias.

- Detecta y contén rápidamente los incidentes antes de que se agraven. Dado que el secuestro de datos es la etapa final de un ataque que puede haber durado meses, casi siempre hay oportunidades para detectarlos antes de que sea demasiado tarde. Al localizar eficazmente las infecciones de estos softwares maliciosos, las compañías sanitarias pueden evitar que los secuestradores de datos obtengan acceso al sistema.

- Actualiza tus herramientas de defensa. Asegurarte de tener una tecnología de detección y respuesta actualizada. Esta tecnología puede ayudar al SOC (Security Operations Center) y a los equipos de seguridad que te prestan servicios a responder a las amenazas de ransomware de manera oportuna.

- Crea una conciencia de ciberseguridad entre tus empleados. La educación básica de los usuarios y la formación en ciberseguridad específica y adaptada para los médicos, el personal del hospital, los clínicos, los especialistas en TI, OT y seguridad, entre otros, es vital para protegerse de todas las ciberamenazas. Hay que concienciar y formar a los trabajadores para que sepan detectar las amenazas, de modo que sea menos probable que un atacante explote el factor humano – por ejemplo, provocando el acceso a hipervínculos maliciosos u obteniendo credenciales de acceso mediante ingeniería social.

- Asegúrate de que los sistemas operativos y el software se parchean regularmente. Esto debería hacerse automáticamente siempre que sea posible, tanto en IT como en OT, aunque normalmente en el caso de las IT habrá actualizaciones disponibles con mucha mayor frecuencia. Además, hay que asegurarse de que los dispositivos que se conectan a Internet están bien configurados y con las funciones de seguridad activadas.

- Haga copias de seguridad de los ordenadores, teléfonos y otros dispositivos con regularidad, eligiendo las copias de seguridad automáticas cuando sea posible. Las copias de seguridad deben guardarse separadas de la red, en dispositivos distintos, o utilizando un servicio en la nube. Desconecte el almacenamiento externo después de crear las copias de seguridad para evitar que éstas también se cifren. Asegúrese de que el personal sabe cómo restaurar los archivos de las copias de seguridad y practique la restauración con regularidad.

- Implemente la segmentación y la segregación de la red. Los proveedores de servicios sanitarios deben revisar sus redes para determinar dónde se almacena su información más valiosa. Deben revisar los sistemas de control operativo y aplicar las medidas de ciberseguridad adecuadas y proporcionales. Con la segmentación de la red, se puede aislar mejor un incidente, reducir la superficie de ataque y evitar la propagación del secuestro de datos a más archivos, por ejemplo.

- Ponga en marcha sistemas de autenticación multifactor. Añadir una capa adicional de autenticación para cualquier acceso remoto puede evitar que los ciberdelincuentes utilicen datos comprometidos para entrar en una red. Es especialmente importante cuando una organización depende del acceso a ordenadores en remoto.

Más allá de la pandemia y una vez que nos hayamos recuperado de ella, es poco probable que los ataques a través de ransomware pierdan fuerza. La transformación digital que está experimentando el sector va a traer consigo nuevas integraciones con colaboradores, proveedores y prestadores de servicios, y al hacerlo aumentará la superficie de ataque para ciberdelincuentes. Más que nunca, será importante que la innovación sanitaria considere la seguridad como una prioridad, ya que cualquier vulnerabilidad podrá ser explotada.